أكثر 12 نقاط الضعف في عام 2022

لا يزال استغلال نقاط الضعف المعروفة وغير المشوهة تكتيكًا شائعًا تستخدمه الجهات الفاعلة للتهديدات.من التجاوزات الأمنية والتعرض للأوراق المالية لتنفيذ الكود عن بُعد ، كانت نقاط الضعف للبرامج دائمًا سلاحًا قويًا للمهاجمين السيبرانيين لتسوية الأنظمة.

على الرغم من أن بعض الأرقام الجديدة قد ظهرت في اضطرابات هذا العام ، مثل نقاط الضعف الجديدة التي تم اكتشافها في تطبيقات نقل ملفات Active Directory و MoveIT ، وتلك المستخدمة في مجموعة أدوات Alienfox أو حملات فدية الجليد ، ظلت بعض نقاط الضعف المعروفة قوية من حيث تواتر الحملاتسوء المعاملة حتى الآن.

في هذه المقالة ، نغوص في قائمة CISA التي تم إصدارها حديثًا من بين الـ 12 ثغرات الاستغلال في عام 2022 والتي ستستمر في الظهورتهديد كبيرلأعمال المؤسسات.

1. Fortinet Fortios & Fortiproxy (CVE-2018-13379)

تستخدم VPNs Fortinet Fortios SSL بشكل أساسي في جدران الحماية الحدودية والوظيفة من خلال عزل الشبكات الداخلية الحساسة من الإنترنت العام.يعد CVE-2018-13379 بمثابة ثغرة أمنية شديدة في المسار التي تتيح للمشاركين APT استخدام طلبات موارد HTTP المصممة خصيصًا لسرقة بيانات الاعتماد المشروعة ، والاتصال بملفات VPN غير المشوهة وتنزيل ملفات النظام.على الرغم من إصدار Patch Back في عام 2019 ، حقق CVE-2018-13379 العديد من العودة خلال السنوات الثلاث الماضية ، حيث استهدفت شبكات الخدمة الحكومية والتجارية والتقنية ، من بين أمور أخرى.

في عام 2020 ، استغل أحد المتسللين الضعف لسرقة بيانات اعتماد VPN من ما يقرب من 50000 جهاز VPN Fortinet.لاحظ باحثو الأمن في ذلك الوقت أن أكثر من 40 من هذه المجالات 50،000 ينتمي إلى منظمات مالية وحكومية معروفة.في وقت لاحق من ذلك العام ، عاود الضعف مرة أخرى.هذه المرة تم استغلالها من قبل الجهات الفاعلة المدعومة من الحكومة في محاولة لتعطيل أنظمة دعم الانتخابات الأمريكية.خلال هذه الحملة ، تم ربط CVE-2018-13379 بالهجمات الأخرى لاستغلال الخوادم المعرضة للإنترنت والوصول.ظهر الضعف في عام 2021 عندما تم تسريب 87000 مجموعة من أوراق الاعتماد لأجهزة VPN SSL التي تم الحصول عليها من خلال استغلال CVE-2018-13379 عبر الإنترنت.

هذه الثغرات الأمنية لا تزال مربحة للجهات الفاعلة التهديد.كلما زادت قاعدة المستخدمين ، زادت الأهداف المحتملة هناك ، مما يزيد من جاذبية المهاجمين.بسبب سوء المعاملة المتكررة ، أصدر مكتب التحقيقات الفيدرالي و CISA تحذيرًا مشتركًا تحذيرًا مشتركًا من مستخدمي Fortinet والمسؤولين للحذر من مهاجمي التهديدات المستمرة المتقدمة (APT) الذين يستغلون بنشاط الضعفات القائمة والمستقبلية VPN.من المحتمل جدًا أن تستمر استخدام نقاط الضعف هذه للحصول على موطئ قدم أولي في البيئات الضعيفة كنقطة انطلاق للهجمات المستقبلية.

2-4.Microsoft Exchange Server (CVE-2021-34473 ، CVE-2021-31207 ، CVE-2021-34523)

Microsoft Exchange Server هو نظام بريد إلكتروني ودعم شائع للمؤسسات العالمية ، يتم نشره محليًا وفي السحابة.حتى يومنا هذا ، لا تزال سلسلة من نقاط الضعف الموجودة في الإصدارات المحلية غير المشوهة من Microsoft Exchange Server تستغلها بنشاط على الخوادم التي تواجه الإنترنت.

تتضمن هذه السلسلة من نقاط الضعف ، التي يشار إليها مجتمعة باسم "ProxyShell" ، CVE-2021-34473 و CVE-2021-31207 و CVE-2021-34523 ، وتؤثر على إصدارات متعددة من خادم Microsoft Exchange المحلي.يستهدف ProxyShell خوادم التبادل غير المشبعة لتمكين تنفيذ الكود البعيد الموقر (RCE).من بين الثغرات الثلاثة ، تمتلك CVE-2021-34473 أعلى درجة CVSS 9.1 ، وبينما تم تصنيف نقاط الضعف المتبقية في البداية على أنها "استغلال أقل احتمالًا" عند استخدامها بالاقتران مع CVE-2021-34473 ، فإنها توفر قيمة كبيرة للمهاجمين.باختصار ، يسمح ProxyShell للمهاجم بتنفيذ أوامر تعسفية على خادم تبادل ضعيف على المنفذ 443.

تم تصحيح جميع نقاط الضعف الثلاثة في عام 2021 ، لكن الباحثين الأمنيين يتتبعون حاليًا العديد من منظمات التهديد غير المصنفة (UNC) المعروفة بأنها تستغل قابلية الضعف بالبروكسي ، مع التنبؤ بالمجموعات الإضافية للظهور مع الأجيال القادمة من فاعلات التهديدات التي تتبنى نقاط ضعف صالحة.في مجموعة معينة من أنشطة التهديد التي تتبعها UNC2980 ، لاحظ باحثون مانديان أن ثغرة الوكيل تم استخدامها في حملة تجسس عبر الإنترنت.في هذه العملية ، أسقطت UNC2980 أدوات متعددة في بيئة نظام جامعة الولايات المتحدة بعد الوصول إليها ونشرها على الويب من خلال استخدام ProxyShell.بعد إجراء هجوم عبر ProxyShell ، استخدم المهاجمون الأدوات المتاحة للجمهور (على سبيل المثال ، Mimikatz و Htran و Earthworm) لإجراء أنشطة ما بعد الهجوم.

5. منتجات Microsoft المختلفة (CVE-2022-30190)

CVE-2022-30190 ، والمعروفة باسم "Follina" ، هي ثغرة أمنية حاسمة تؤثر على منتجات Microsoft Office متعددة.تسمح Follina للمهاجم بتنفيذ رمز تعسفي بعد إقناع المستخدم بفتح مستند Word ضار أو أي ناقل آخر يعالج عناوين URL.نظرًا لعدد كبير من منتجات Microsoft Office غير المتوفرة ، تستمر Follina في الظهور في مختلف الهجمات الإلكترونية.

تستغل الجهات الفاعلة المعروفة للتهديدات ثغرة فولينا من خلال عمليات الاحتيال في التصيد التي تستخدم تقنيات الهندسة الاجتماعية لخداع المستخدمين في فتح مستندات المكاتب الضارة.عندما يواجه المستخدم روابط مضمنة في تطبيقات Office ، يتم إحضار هذه الروابط تلقائيًا ، مما يؤدي إلى تنفيذ بروتوكول Microsoft Support Diagnostic Tool (MSDT) ، وهي خدمة Microsoft التي تستخدم في المقام الأول لجمع معلومات تعطل النظام للإبلاغ عن دعم Microsoft.ومع ذلك ، يمكن للجهات الفاعلة التهديد استغلال هذا البروتوكول من خلال صياغة روابط لفرض تنفيذ أوامر PowerShell الضارة دون أي تفاعل إضافي للمستخدم.هذا يشكل مخاطر أمنية خطيرة لأنه يسمح للمهاجمين بتنفيذ أوامر غير مصرح بها عن بُعد على النظام المستهدف عبر روابط غير ضارة على ما يبدو.

في الآونة الأخيرة ، تم استخدام ثغرة Follina كاستغلال يوم صفر لدعم حملات التهديد ضد منظمات الصناعة الرئيسية.من مارس إلى مايو 2022 ، استخدمت مجموعة نشطة تتبعها UNC3658 Follina لمهاجمة الحكومة الفلبينية.في أبريل من نفس العام ، ظهرت المزيد من عينات فولينا في حملة UNC3347 التي تستهدف كيانات الاتصالات وخدمات الأعمال في جنوب آسيا.تستخدم مجموعة ثالثة تسمى UNC3819 أيضًا CVE-2012-30190 لمهاجمة المنظمات في روسيا و Belarus.

6. Zoho ManageEngine AdselfService Plus (CVE-2021-40539)

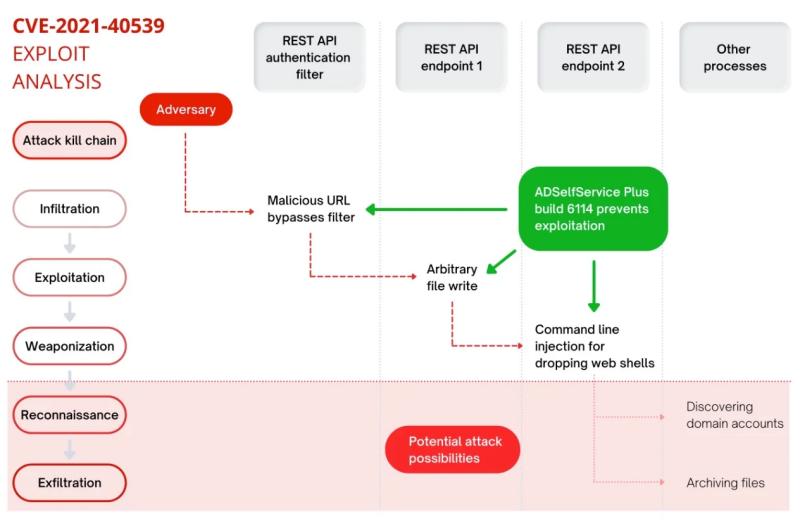

أدى الضعف الحرج المصحح في برنامج Zoho ManageEngine AdselfSservice Plus في أواخر عام 2021 إلى هجمات على تسع كيانات على الأقل في قطاعات الدفاع والرعاية الصحية والطاقة والتكنولوجيا والتعليم.يقال إن المنتج يوفر حلًا شاملاً لخدمة كلمة مرور الخدمة الذاتية وحل تسجيل الدخول (SSO) للتطبيقات النشطية والتطبيقات السحابية ، المصمم للسماح للمسؤولين بتطبيق المصادقة ثنالقدرة على إعادة تعيين كلمات المرور الخاصة بهم من تلقاء نفسها.

إن الضعف ، الذي تم تتبعه كـ CVE-2021-40539 ، يسمح للجهات الفاعلة بالتهديد بالوصول الأولي إلى نظام منظمة الضحايا..

استجابةً للاستجابة لذلك ، أصدرت CISA تنبيهًا حول ثغرة أمنية يوم الصفر ، وإبلاغ المستخدمين كيف يمكن للمهاجمين استغلال الضعف لنشر قذائف الويب لأنشطة ما بعد الاستغلال مثل سرقة بيانات اعتماد المسؤول ، وأداء التحركات الجانبية ، وتسرب السجل والدليل النشط (AD)الملفات.نقاط الضعف حادة بشكل خاص في حلول SSO للتطبيقات AD و Cloud.إذا تم استغلال نقاط الضعف هذه بنجاح ، فيمكن للمهاجمين الوصول بشكل أساسي إلى التطبيقات المهمة والبيانات الحساسة وغيرها من المجالات في شبكة الشركات عبر م.

كما تم اكتشاف نقاط الضعف التي تستغل CVE-2021-40539 في هجوم ضد اللجنة الدولية للصليب الأحمر (ICRC).في بيان ، أقرت اللجنة الدولية بأنها فاتتها البقع الحرجة التي يمكن أن تحميها من الهجوم ، مع التركيز على أهمية الحفاظ على عملية إدارة تصحيح قوية.نتيجة للهجوم ، تعرضت أسماء ومواقع ومعلومات الاتصال لأكثر من 515000 شخص متورطين في برنامج روابط الأسرة الخاصة بالـ ICRC.

7-8.Atlassian Confluence Server & Data Center (CVE-2011-26084 ، CVE-2022-26134)

كما أن Confluence Atlassian ، وهي منصة تعاون وتوثيق تستخدمها العديد من منظمات القطاع الحكومي والخاص ، تفضل أيضًا بشكل كبير من قبل ممثلي التهديدات.ترتبط كل من نقاط الضعف المختصرة ، CVE-2021-26084 و CVE-2022-26134 ، بحقن لغة التنقل في الرسم البياني (ognl).

حدث أول استغلال واسع النطاق لـ CVE-2011-26084 في سبتمبر 2021 واستهدف خدمة المستندات الشهيرة على شبكة الإنترنت.تم تصميم منصة التقاء للسماح لفرق متعددة بالتعاون في المشاريع المشتركة.يمكن للممثل الضار استخدام ثغرة حقن القيادة CVE-2021-26084 لتنفيذ التعليمات البرمجية التعسفية على خادم التقاء أو مثيل مركز البيانات.لدى المهاجمين بشكل أساسي نفس الامتيازات التي يقوم بها المستخدم الذي يدير الخدمة ، وبالتالي يمكنهم تنفيذ أي أمر ، واكتساب امتيازات إدارية مرتفعة ، وإنشاء موطئ قدم في البيئة.أصدرت CISA مستشارين يوجهون المستخدمين والمسؤولين للتحقق من وجود تحديثات إلى Atlassian لمنع التسوية.

بعد تسعة أشهر فقط ، أصدر أتلاسيان ضعفًا آخر في حقن OGNL ضد خوادم التقاء ومراكز البيانات.تم تتبعه كـ CVE-2021-26134 ، يسمح الضعف للمهاجم غير المصادق بتنفيذ التعليمات البرمجية التعسفية في جميع إصدارات بيانات التقاء المدعومة وإصدارات الخادم.بعد إصدار دليل على المفهوم (POC) في غضون أسبوع من الإفصاح الأولي ، سرعان ما أصبحت هذه الثغرة الأمنية في المستوى الحرج واحدة من الأكثر استغلالًا.في هذه الحالة ، تم استخدام CVE-2011-26134 لتنفيذ RCE غير مصادقة على الخادم ثم يلقي قذيفة ويب خلف.تُمكّن قذيفة الويب المتخيل الممثلين الخبيثين بميزات قوية للغاية ، مثل التفاعل مع Meterpreter و Cobalt Strike وقذيفة ويب فقط للذاكرة.

وفقًا لموقع Atlassian ، تدعم الشركة 83 في المائة من شركات Fortune 500 ، ولديها 10 ملايين مستخدم نشط شهريًا ، ولديه أكثر من 235000 مستخدم في أكثر من 190 دولة.يوضح هذان الرأسيان المقيمين في أتلاسيا كيف يستمر الجهات الفاعلة في التهديد المالي في استغلال نقاط الضعف لمهاجمة العديد من الأهداف الجذابة في وقت واحد.

9. Log4Shell (CVE-2011-44228)

يعد Log4Shell ، الذي تم تتبعه كـ CVE-2021-44228 والمعروف أيضًا باسم "الضعف Log4J" ، أخطر الضعف RCE الموجود في Apache Log4J ، وهي مكتبة تسجيل شهيرة قائمة على Java تستخدم على نطاق واسع في مختلف التطبيقات.يسمح الضعف للمهاجم عن بُعد بتنفيذ التعليمات البرمجية التعسفية على نظام مصاب ، مما قد يؤدي إلى الوصول غير المصرح به أو الكشف عن البيانات أو حتى التنازل عن النظام بأكمله.

يرجع الضعف ، الذي تم الكشف عنه علنًا في ديسمبر 2021 ، إلى استخدام البيانات غير الموثوقة في آلية البحث لمكون "log4j2" ، والذي يسمح للمهاجم بضخ رمز ضار عبر رسائل السجل المصنوعة.كشف هذا العيوب عن مجموعة واسعة من التطبيقات ، بما في ذلك خوادم الويب وبرامج المؤسسات والخدمات المستندة إلى السحابة التي تعتمد على Log4J لتسجيلها.

على الرغم من أن Apache سرعان ما أصدرت تصحيحًا لضعف المستوى 10.0 RCE ، فقد أكد خبراء الأمن أنه نظرًا لاستخدامه على نطاق واسع بين البائعين الرئيسيين ، فإن الاستغلال سيستمر وقد يؤدي إلى نشر برامج ضارة واسعة النطاق.أصدرت CISA منذ ذلك الحين توجيهًا تشغيليًا ملزمًا (BOD) الذي يأمر بوكالات السلطة التنفيذية المدنية الفيدرالية (FCEB) لتصحيح أنظمتها لمعالجة هذه الضعف الحرجة.

ويعزى الاستغلال السريع لـ Log4Shell إلى نشره على نطاق واسع عبر الصناعات والمنصات المختلفة.ما هو أكثر من ذلك ، أثبت تصحيح الضعف تحديًا كبيرًا حيث تكافح العديد من المنظمات لتحديد وتحديث جميع حالات Log4J في بنيتها التحتية في الوقت المناسب.

10-11.VMware Workspace One Access & Identity Manager (CVE-2012-22954 ، CVE-2022-22960)

VMware هو برنامج افتراضي شهير يقع في كثير من الأحيان فريسة للمهاجمين السيبرانيين على جميع المستويات ، بما في ذلك المجموعات الملائمة.يمكن استغلال نقاط الضعف في VMware أن يسمح للوصول غير المصرح به إلى الأجهزة الافتراضية والبيانات الهامة المستضافة على النظام الأساسي.نظرًا لأن VMware يفترض أنظمة متعددة على خادم فعلي واحد ، فإن الهجوم الناجح قد يعرض أجهزة افتراضية متعددة في وقت واحد.عادةً ما يختار المهاجمون استهداف بيئات VMware من أجل الحصول على موطئ قدم في شبكة أكبر ، والاستفادة من ثقة البنية التحتية الافتراضية وسهولة الوصول إليها.أخذت VMware Prucnonability موقعين في قائمة الضعف في CISA هذا العام.

أولاً ، CVE-2022-22954 (CVSS SCORE 9.8) هو ضعف حقن القالب من جانب الخادم الذي يمكن أن ينشأه ممثل ضار مع وصول الشبكة إلى تنفيذ RCE في VMWARE Workspace One Access & Identity Manager.بعد إصدار POC للضعف في الربيع الماضي ، اكتشف باحثو الأمن أنه تم استخدامه في هجوم نشط لإصابة الخوادم مع آلات التعدين.

ثانياً ، CVE-2022-22960 هو ضعف تصعيد الامتياز.وفقًا لـ CISA الاستشاري في هذه الثغرة الأمنية ، فإنه يتيح ممثلًا ضارًا مع وصول محلي إلى امتيازات تصعيد إلى الجذر بسبب الأذونات غير الصحيحة في البرنامج النصي الدعم.إذا تم ربطها بـ CVE-2022-22954 ، فيمكن للمهاجم تنفيذ أوامر SHELL التعسفية كمستخدم VMware ، ثم مسح السجلات ، وتصاعد الامتيازات ، والانتقال بشكل جانبي إلى نظام آخر مع الوصول إلى الجذر.

12. F5 Networks Big-IP (CVE-2012-1388)

في شهر سبتمبر الماضي ، أصدرت F5 رقعة للحصول على ثغرة أمنية حاسمة تتعلق بمجموعة منتجات IP Big-IP ، وبعد بضعة أيام ، تمكن الباحثون الأمنيون من إنشاء استغلال للضعف.

CVE-2022-1388 (يتم تصنيف CVSS SCORE 9.8) على أنها ضعف مصادقة مفقود يتضمن تجاوز مصادقة الراحة في الراحة ، مما قد يؤدي إلى الوصول إلى المهاجم والسيطرة على نظام IP كبير المعرض للخطر.يمكن للمهاجم القيام بالعديد من الإجراءات الضارة مثل تحميل قذيفة الويب للهجمات المستقبلية ، ونشر عمال المناجم العملة المشفرة وتسرب البيانات الحساسة.

من السهل استغلال عيوب تنفيذ الكود عن بُعد ، مما يجعلها هدفًا لممثلي التهديد الانتهازي.كلما تم اكتشاف نقاط الضعف في الخدمات التي تواجه الإنترنت ، من المؤكد أن فاعلو التهديدات سوف يسارعون في استغلالها.توفر نقاط الضعف مثل CVE-2022-1388 وصولًا أوليًا فوريًا إلى الشبكة المستهدفة وغالبًا ما تمكن المهاجمين من شن الهجمات من خلال الحركة الجانبية وتصعيد الامتياز.

خاتمة

يجب أن تدرك فرق أمان المؤسسات أن نقاط الضعف القديمة لا تزال موجودة وتستمر في تشكيل تهديد كبير.في حين أن أحدث CVES غالبًا ما تكون أكثر وضوحًا ، فإن قائمة نقاط الضعف السنوية لـ CISA هي بمثابة تذكير واضح بأن نقاط الضعف المعروفة لا يزال بإمكانها تعريض الفوضى على الأنظمة الضعيفة.

بالإضافة إلى القائمة الشاملة ، توفر CISA إرشادات للبائعين ومؤسسات التكنولوجيا لتحديد المخاطر المحتملة والتخفيف منها.تتضمن التوصيات تبني ممارسات آمنة من خلال التصميم وتحديد أولويات ترقيع نقاط الضعف المعروفة المعروفة لتقليل خطر التسوية.يتم تشجيع البائعين أيضًا على إنشاء عملية إفصاح منسقة للضعف للسماح بتحليل الأسباب الجذرية لنقاط الضعف المكتشفة.